Как обеспечить безопасность сайта: ТОП-7 проверенных способов

Безопасность сайта – это комплекс технических, организационных и архитектурных мер, направленных на защиту веб-ресурса, а не набор случайных патчей. Даже самый красивый дизайн, качественно выполненная услуга по созданию сайтов и идеальная SEO-оптимизация теряют смысл, если сайт можно взломать за пару минут.

Далее разберемся как обезопасить сайт от взлома, проверенными способами.

Как понять, что сайт уязвим и может быть взломан?

Главная ошибка владельцев сайтов – думать, что «меня это не коснется». На практике уязвим может быть любой ресурс – от корпоративного портала до простого лендинга.

Понять, что сайт под угрозой, можно по нескольким признакам:

- внезапные ошибки 500/503 и медленная загрузка страниц;

- подозрительные входы в админ-панель с неизвестных IP-адресов;

- резкие всплески или падения трафика без причины;

- появление новых файлов и скриптов в структуре сайта;

- устаревшая CMS или плагины, которые давно не обновлялись.

Даже одно из этих проявлений – сигнал проверить систему на безопасность. Мы регулярно проводим автоматический аудит и анализ целостности файлов, чтобы заметить изменения до того, как их обнаружит злоумышленник. Независимо от типа проекта – корпоративного портала, блога или лендинга – важно понимать особенности и риски для каждой категории, особенно если вы используете самые популярные темы сайтов, которые нередко становятся целью для автоматизированных атак из-за своей распространенности.

Как происходит взлом ресурса: основные способы взлома сайта

Как защитить сайт от хакерских атак? Хакеры редко используют что-то «гениальное». В 90% случаев они просто находят слабое место: незащищенный плагин, слабый пароль или старую библиотеку. Ниже – самые распространенные сценарии атак и рекомендации, как им противостоять.

Подбор паролей и брутфорс-атаки

Самый очевидный, но до сих пор эффективный способ – автоматический перебор логинов и паролей. Обычно атака идёт по стандартным адресам вроде /wp-admin или /admin, где владельцы не меняют настройки по умолчанию.

Чтобы защита сайтов от взлома была прочной, стоит:

- изменить URL админ-панели;

- использовать двухфакторную аутентификацию;

- ограничить количество попыток входа;

- блокировать IP-адреса при множественных ошибках.

Обязательно нужно настраивать rate-limit и MFA (многофакторную аутентификацию) на всех проектах, где есть панель администратора.

SQL-инъекции и XSS

Как происходит взлом сайта? Атаки направлены на внедрение вредоносного кода через формы или URL-параметры. SQL-инъекция позволяет получить доступ к базе данных, а XSS – выполнить код в браузере пользователя, украсть сессию или пароли.

Решение простое: всегда использовать параметризованные запросы, экранировать пользовательский ввод и активировать Content Security Policy (CSP).

В наших проектах код проходит автоматическую проверку и тестирование через OWASP-инструменты, чтобы предотвратить подобные уязвимости на этапе сборки.

DDoS-атаки и перегрузка сервера

DDoS – это искусственный поток запросов, который перегружает сервер и делает сайт недоступным. Иногда атака длится часами, и ресурс просто «ложится». Эффективная защита включает:

- подключение CDN с анти-DDoS фильтрацией (Cloudflare, Fastly);

- настройку кэширования и лимитов запросов;

- резервную страницу обслуживания при перегрузке.

Важна качественная защита сайта от хакерских атак на уровне инфраструктуры еще до релиза, чтобы любые пиковые нагрузки не влияли на доступность сайта.

Вредоносные плагины и темы

Самая частая причина заражения – установка «бесплатных» тем или плагинов с неофициальных сайтов. Вместе с ними владелец получает скрытый код, который открывает злоумышленнику прямой доступ к серверу.

Чтобы избежать проблем используйте только официальные репозитории, проверяйте репутацию разработчика и дату последнего обновления, удаляйте неиспользуемые расширения и все будет хорошо.

Социальная инженерия и фишинг

Даже идеальная защита не поможет, если доступы случайно передаст сам администратор. Фишинг-письма, поддельные формы входа, звонки от «техподдержки» – все это часть социальной инженерии. Правила просты:

- не вводить пароли по ссылкам из писем;

- проверять домены отправителей;

- регулярно менять пароли и использовать менеджеры паролей.

Лучше провести базовые обучения безопасности для команды и выстроить политику доступов внутри компании. Простые на первый взгляд шаги помогут остаться в безопасности.

Согласно DBIR 2025, атаки на веб-приложения по-прежнему во многом упираются в украденные или скомпрометированные учётные данные.

Далее мы детально расскажем какие 7 способов мы советуем использовать, чтобы ваш сайт был защищен.

Способ 1. Защищенное соединение и шифрование данных

Первое, с чего начинается защита сайта, – это безопасное соединение. Даже если сайт не обрабатывает платежи, данные пользователей все равно должны передаваться по защищенному протоколу. Как поставить защиту на сайт? Шифрование исключает возможность перехвата логинов, паролей и другой чувствительной информации.

Переход на HTTPS и установка SSL-сертификата

HTTPS – это стандарт современной веб-безопасности. Он подтверждает подлинность ресурса и защищает данные от перехвата. Установка SSL-сертификата – минимальное требование для любого сайта. Помимо шифрования, HTTPS влияет и на SEO: поисковики снижают позиции ресурсов, где по-прежнему используется незащищенный HTTP. Даже бесплатные сертификаты от Let's Encrypt обеспечивают базовый уровень защиты, а для создания интернет магазина с нуля под ключ стоит выбрать расширенные EV-сертификаты, чтобы клиенты чувствовали себя в безопасности при оплате.

Настройка политик безопасности (HSTS, Content Security Policy)

HSTS принудительно заставляет браузер обращаться только по HTTPS, исключая возможность перехода на небезопасное соединение. Content Security Policy (CSP) помогает предотвратить внедрение вредоносных скриптов – браузер просто блокирует неразрешенные источники. Эти политики задаются в заголовках ответа сервера и работают как невидимый щит, который ограничивает поведение стороннего кода на сайте.

Использование современных версий TLS для шифрования передачи данных

TLS – протокол, на котором основан HTTPS. Старые версии (например, TLS 1.0 и 1.1) давно признаны небезопасными и не должны использоваться. Актуальные версии TLS 1.2 и 1.3 обеспечивают более надежное шифрование и быстрее устанавливают соединение. Поддержка новых протоколов особенно важна для сайтов, работающих с платежными данными и персональной информацией.

Способ 2. Контроль доступа и аутентификация пользователей

Даже самый защищенный сервер уязвим, если злоумышленник получает доступ к админ-панели. Контроль доступа – это основа безопасности: ограничение ролей, строгие пароли и постоянный мониторинг активности.

Сильные пароли и двухфакторная аутентификация для админ-панели

Пароль длиной менее 12 символов – это уже риск. Используйте сочетание букв, цифр и символов, избегайте простых фраз и повторяющихся комбинаций. Дополнительно стоит включить двухфакторную аутентификацию (2FA) – она требует подтверждения входа через SMS, приложение или почту. Эти шаги помогают защитить сайт от взлома, даже если пароль попадет в руки злоумышленника – доступ без второго фактора останется невозможным.

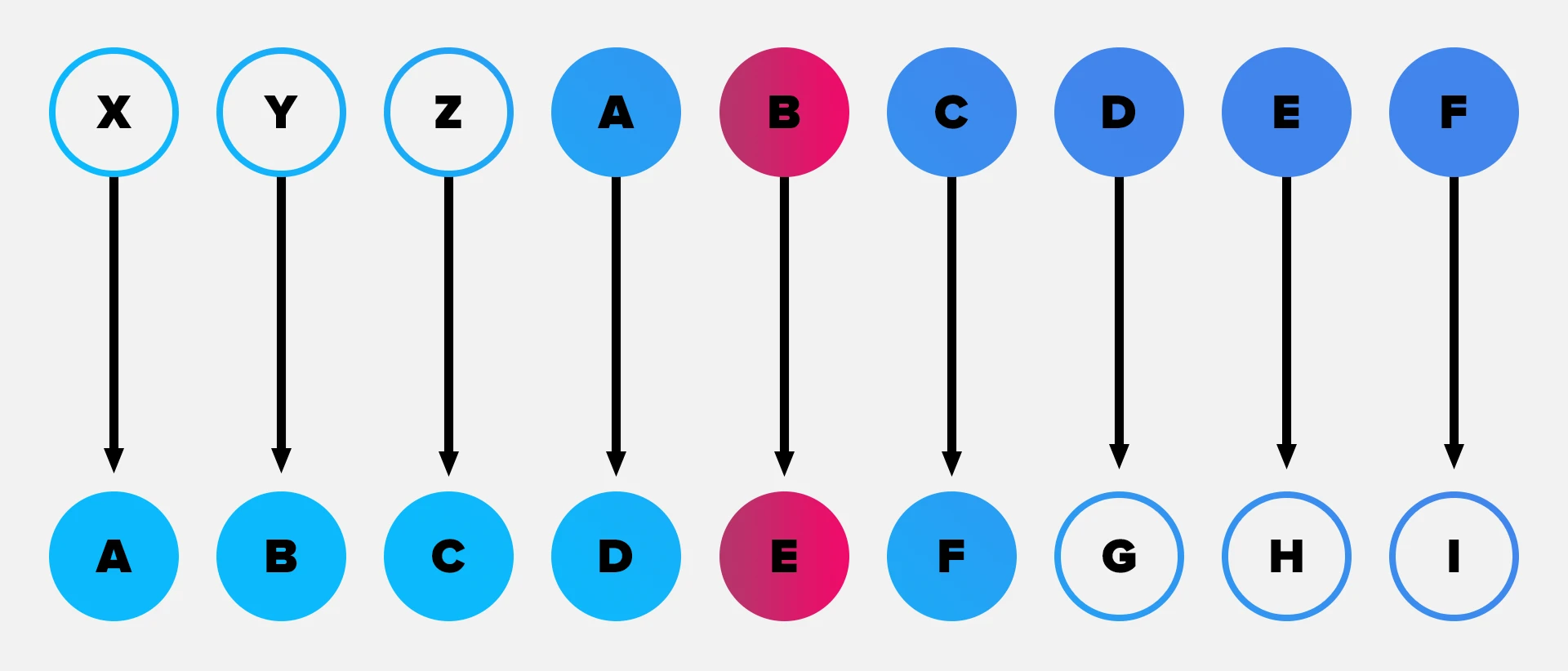

Ограничение прав доступа для разных ролей

Не всем пользователям нужно одинаковое количество прав. Администраторы, контент-редакторы и модераторы должны иметь разные уровни доступа. Это снижает риск случайных изменений или утечек. Лучшее правило – «минимально необходимый доступ»: пользователь видит только то, что нужно для его задач.

Мониторинг подозрительных входов и IP-адресов

Регулярный контроль активности помогает вовремя отследить попытки взлома. Ведение логов входов, ограничение доступа по IP и автоматические уведомления о неудачных авторизациях – простые, но эффективные меры. Важно не просто собирать эти данные, а регулярно их анализировать.

Способ 3. Поддержка актуального программного обеспечения

Старое программное обеспечение – одно из самых частых слабых мест в безопасности. Хакеры активно используют уязвимости, которые уже известны и давно исправлены в новых версиях. Ниже варианты как защитить сайт.

Регулярное обновление CMS, плагинов и библиотек

Каждое обновление выходит не только ради новых функций, но и для закрытия найденных «дыр». Поэтому обновлять систему нужно регулярно, особенно если используется популярная CMS вроде WordPress, Joomla или Drupal. Настройка автоматических апдейтов или периодическая проверка обновлений снижает риск атаки через устаревшие компоненты.

При выборе платформы важно учитывать не только удобство, но и безопасность. Мы сравнили, какие решения подходят для разных задач – от профессиональных CMS до простых визуальных редакторов – в обзоре «ТОП-14 конструкторов сайтов».

Проверка исходных модулей на наличие вредоносного кода

Перед установкой плагинов и шаблонов стоит проверить исходники на подозрительные вставки – например, скрытые редиректы или зашифрованные участки кода. Для этого существуют специальные сканеры и плагины безопасности. Никогда не стоит устанавливать «взломанные» или бесплатные версии коммерческих тем – чаще всего они содержат вредоносные скрипты.

Удаление устаревших и неиспользуемых компонентов

Неиспользуемые модули – потенциальная угроза. Даже если они отключены, код может остаться доступным на сервере. Регулярная ревизия расширений и удаление всего лишнего помогает поддерживать чистоту и безопасность системы.

Способ 4. Защита от вредоносного трафика и фильтрация запросов

Иногда угрозу создают не пользователи, а боты. Они сканируют сайт на уязвимости, подбирают пароли, спамят формы обратной связи. Поэтому, важно знать, как защитить свой сайт от ddos атак, отличать нормальный трафик от вредоносного и блокировать подозрительные запросы.

Web Application Firewall (WAF) для блокировки SQL-инъекций и XSS

WAF – это фильтр между сайтом и внешним миром. Он анализирует входящие запросы и блокирует те, что выглядят подозрительно. Хорошие решения (например, Cloudflare WAF) автоматически определяют попытки SQL-инъекций и XSS, не влияя при этом на работу сайта.

Настройка правил фильтрации и антибот-защиты

Помимо WAF стоит использовать фильтрацию по User-Agent, лимитирование числа запросов и проверку CAPTCHA. Это помогает отсекать автоматические скрипты, которые перегружают сервер. Особенно важно добавить защиту на формы логина и поиска.

Анализ логов трафика для выявления атакующих IP-адресов

Журналы запросов – мощный инструмент диагностики. По ним можно понять, откуда идет атака и какие страницы чаще всего становятся целью. Важно периодически просматривать логи и блокировать подозрительные диапазоны IP на уровне сервера или через CDN.

Способ 5. Резервное копирование и безопасное хранение данных

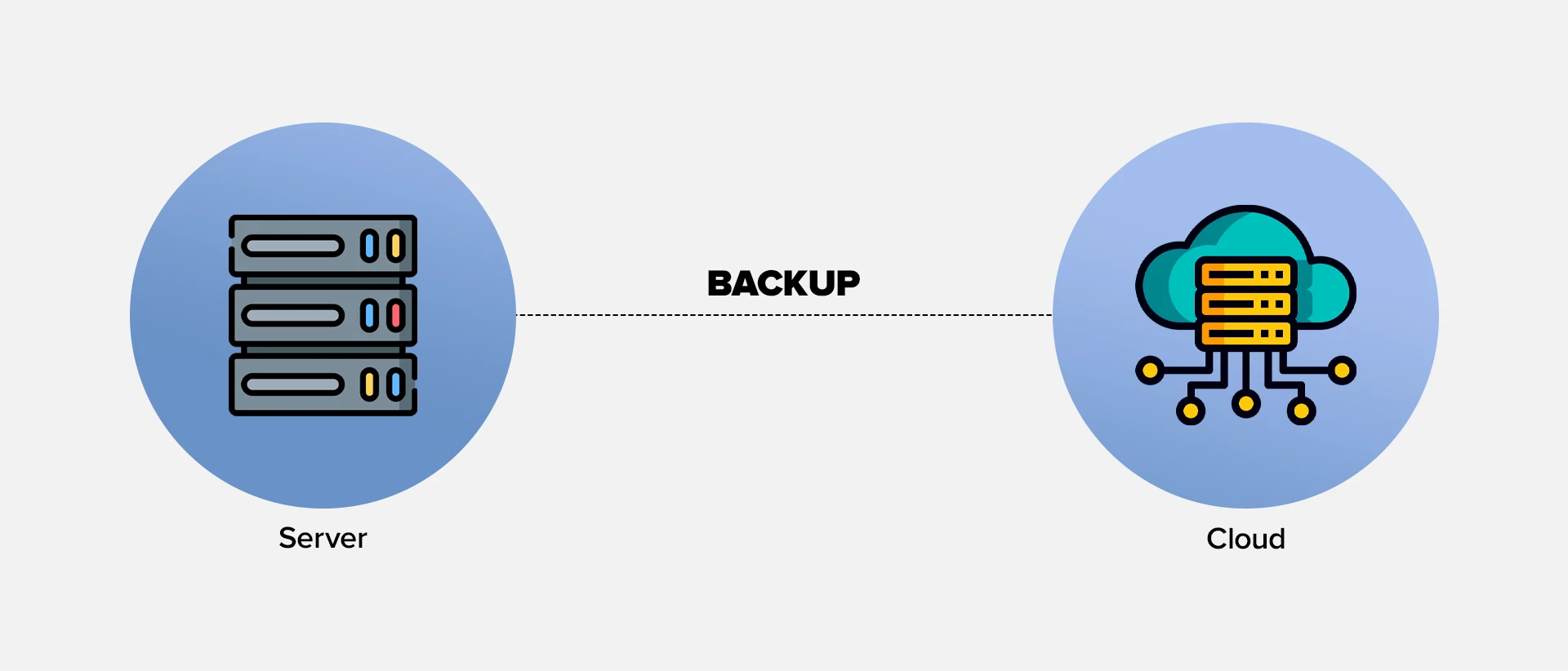

Резервные копии – это последняя линия защиты. Если все остальное не сработает, именно бэкап позволит восстановить сайт и минимизировать потери.

Автоматические бэкапы базы данных и файлов сайта

Копирование вручную – не вариант. Лучше использовать автоматические решения, которые создают резервные копии по расписанию и сохраняют несколько предыдущих версий. Так можно откатиться к рабочему состоянию буквально за несколько минут.

Шифрование паролей и персональной информации пользователей

Все данные пользователей – от паролей до e-mail – должны храниться в зашифрованном виде. Это снижает риск утечек даже при компрометации базы данных. Современные алгоритмы хеширования вроде bcrypt или Argon2 считаются надежными стандартами.

Размещение резервных копий на независимых серверах или в облаке

Хранить бэкапы на том же сервере, что и сайт, – ошибка. При атаке или сбое можно потерять все. Копии стоит сохранять на внешних платформах – например, в облачных сервисах AWS, Google Cloud или на удаленном FTP-хранилище.

Способ 6. Мониторинг уязвимостей и тестирование безопасности

Без постоянного контроля даже защищенный сайт со временем становится уязвимым. Мониторинг и тестирование позволяют своевременно обнаруживать и устранять проблемы.

Сканеры безопасности (Acunetix, WPScan, OWASP ZAP)

Эти инструменты автоматически проверяют сайт на наличие известных уязвимостей: от слабых паролей до SQL-инъекций. Их стоит запускать регулярно, особенно после обновлений плагинов или CMS.

Проведение penetration testing для поиска слабых мест

Penetration testing или «пентест» – это имитация атаки на сайт. Специалисты проверяют, насколько легко взломать систему, и выявляют реальные слабые места. Такой аудит помогает не только устранить уязвимости, но и оценить общую готовность к кибератакам.

Настройка уведомлений о подозрительных изменениях в коде

Автоматические уведомления о любых изменениях файлов позволяют вовремя заметить внедрение вредоносного кода. Даже небольшое отклонение в структуре проекта может быть первым сигналом взлома.

Способ 7. План реагирования на инциденты и постоянное улучшение защиты

Даже при идеальной защите никто не застрахован от атак. Поэтому важно не только предотвращать угрозы, но и уметь быстро реагировать на инциденты.

Алгоритм действий при взломе сайта или DDoS-атаке

Первое – изолировать сервер, отключить доступ и зафиксировать состояние системы. Далее – восстановить сайт из резервной копии и проанализировать логи, чтобы понять источник атаки. Главное правило: действовать по заранее прописанному плану, а не в панике.

Регулярный аудит безопасности и обновление инструментов

Технологии развиваются, вместе с ними – и методы атак. Поэтому важно периодически пересматривать систему защиты, обновлять инструменты мониторинга и шифрования, внедрять новые решения.

Обучение команды работе с конфиденциальными данными

Даже лучшая защита бессильна, если сотрудники не знают, как с ней работать. Регулярные инструктажи, обучение правилам обращения с паролями и доступами, культура цифровой гигиены – все это формирует надежный человеческий щит, который не уступает техническим средствам.

Как защитить свой сайт от взлома и хакерских атак в долгосрочной перспективе?

Кибербезопасность – это не разовая настройка, а постоянный процесс. Даже если сайт сегодня защищён идеально, завтра появятся новые уязвимости, у которых ещё нет патчей. Как защитить свой сайт от взлома так, чтобы ресурс оставался надежным годами? Важно выстроить системный подход к защите, где техника, процессы и люди работают согласованно.

Первое – регулярный аудит безопасности. Раз в несколько месяцев стоит проверять актуальность всех компонентов: CMS, серверного ПО, плагинов, библиотек. Любое обновление закрывает найденные уязвимости, а значит, снижает шанс взлома.

Второе – автоматизация рутинных задач. Настройте автообновления, резервное копирование, мониторинг логов и оповещения о подозрительных действиях. Современные инструменты позволяют отслеживать состояние системы без постоянного участия администратора.

Третье – постоянное обучение команды. Большинство инцидентов происходят не из-за хакеров, а из-за человеческой невнимательности. Знание базовых правил цифровой гигиены, использование менеджеров паролей и осторожность при работе с письмами – простые привычки, которые спасают от серьезных проблем.

И наконец – план действий на случай инцидента. Мы уже разобрали способы защиты от хакерских атак и взломов. Взлом может произойти в любой момент, и чем быстрее команда отреагирует, тем меньше ущерб. Алгоритм восстановления, резервные копии, контакты ответственных специалистов и готовый сценарий действий должны быть прописаны заранее.

Безопасный сайт – не тот, что невозможно взломать, а тот, который готов к любому сценарию и быстро восстанавливается после атаки. Постоянное внимание к защите, обновлениям и людям внутри команды – главный секрет долгосрочной киберустойчивости бизнеса.