Як забезпечити безпеку сайту: ТОП-7 перевірених способів

Безпека сайту – це комплекс технічних, організаційних і архітектурних заходів, спрямованих на захист вебресурсу, а не набір випадкових патчів. Навіть найкрасивіший дизайн, якісно виконана послуга зі створення сайтів і ідеальна SEO-оптимізація втрачають сенс, якщо сайт можна зламати за кілька хвилин.

Далі розберемося, як убезпечити сайт від злому перевіреними способами.

Як зрозуміти, що сайт уразливий і може бути зламаний?

Головна помилка власників сайтів – думати, що «мене це не стосується». На практиці уразливим може бути будь-який ресурс – від корпоративного порталу до простого лендингу.

Зрозуміти, що сайт під загрозою, можна за кількома ознаками:

- раптові помилки 500/503 і повільне завантаження сторінок;

- підозрілі входи в адмінпанель із невідомих IP-адрес;

- різкі сплески або падіння трафіку без причини;

- поява нових файлів і скриптів у структурі сайту;

- застаріла CMS або плагіни, які давно не оновлювалися.

Навіть один із цих проявів – сигнал перевірити систему на безпеку. Ми регулярно проводимо автоматичний аудит і аналіз цілісності файлів, щоб помітити зміни до того, як їх виявить зловмисник. Незалежно від типу проєкту – корпоративного порталу, блогу чи лендингу – важливо розуміти особливості та ризики для кожної категорії, особливо якщо ви використовуєте найпопулярніші теми сайтів, які нерідко стають ціллю для автоматизованих атак через свою поширеність.

Як відбувається злам ресурсу: основні способи злому сайту

Як захиститися від хакерів? Хакери рідко використовують щось «геніальне». У 90% випадків вони просто знаходять слабке місце: незахищений плагін, слабкий пароль або стару бібліотеку. Нижче – найпоширеніші сценарії атак і рекомендації, як їм протистояти.

Підбір паролів і брутфорс-атаки

Найочевидніший, але досі ефективний спосіб – автоматичний підбір логінів і паролів. Зазвичай атака йде по стандартних адресах на кшталт /wp-admin або /admin, де власники не змінюють налаштування за замовчуванням.

Щоб захист сайтів від злому був міцним, варто:

- змінити URL адмін-панелі;

- використовувати двофакторну аутентифікацію;

- обмежити кількість спроб входу;

- блокувати IP-адреси при множинних помилках.

Обов'язково потрібно налаштовувати rate-limit і MFA (багатофакторну аутентифікацію) на всіх проектах, де є панель адміністратора.

SQL-ін'єкції і XSS

Як відбувається злам сайту? Атаки спрямовані на впровадження шкідливого коду через форми або URL-параметри. SQL-ін'єкція дозволяє отримати доступ до бази даних, а XSS – виконати код у браузері користувача, вкрасти сесію або паролі.

Рішення просте: завжди використовувати параметризовані запити, екранувати вхідні дані користувача і активувати Content Security Policy (CSP).

У наших проектах код проходить автоматичну перевірку і тестування через OWASP-інструменти, щоб запобігти подібним вразливостями на етапі збірки.

DDoS-атаки і перевантаження сервера

DDoS – це штучний потік запитів, який перевантажує сервер і робить сайт недоступним. Іноді атака триває годинами, і ресурс просто «лягає». Ефективний захист включає:

- підключення CDN з анти-DDoS фільтрацією (Cloudflare, Fastly);

- налаштування кешування і лімітів запитів;

- резервну сторінку обслуговування при перевантаженні.

Важлива якісна захист сайту від хакерських атак на рівні інфраструктури ще до релізу, щоб будь-які пікові навантаження не впливали на доступність сайту.

Шкідливі плагіни і теми

Найчастіша причина зараження – встановлення «безкоштовних» тем або плагінів з неофіційних сайтів. Разом з ними власник отримує прихований код, який відкриває зловмиснику прямий доступ до сервера.

Щоб уникнути проблем, використовуйте тільки офіційні репозиторії, перевіряйте репутацію розробника і дату останнього оновлення, видаляйте невикористовувані розширення – і все буде добре.

Соціальна інженерія і фішинг

Навіть ідеальний захист не допоможе, якщо доступи випадково передасть сам адміністратор. Фішингові листи, підроблені форми входу, дзвінки від «техпідтримки» – все це частина соціальної інженерії. Правила прості:

- не вводити паролі за посиланнями з листів;

- перевіряти домени відправників;

- регулярно змінювати паролі і використовувати менеджери паролів.

Краще провести базові навчання з безпеки для команди і вибудувати політику доступів всередині компанії. Прості на перший погляд кроки допоможуть залишатися в безпеці.

За даними DBIR 2025, атаки на веб-додатки по-прежнему багато в чому впираються в вкрадені або скомпрометовані облікові дані.

Далі ми детально розповімо, які 7 способів ми радимо використовувати, щоб ваш сайт був захищений.

Спосіб 1. Захищене з’єднання та шифрування даних

Перше, з чого починається захист сайту, – це безпечне з'єднання. Навіть якщо сайт не обробляє платежі, дані користувачів усе одно повинні передаватися через захищений протокол. Як поставити захист на сайт? Шифрування виключає можливість перехоплення логінів, паролів та іншої чутливої інформації.

Перехід на HTTPS і встановлення SSL-сертифіката

HTTPS – це стандарт сучасної веббезпеки. Він підтверджує автентичність ресурсу і захищає дані від перехоплення. Встановлення SSL-сертифіката – мінімальна вимога для будь-якого сайту. Окрім шифрування, HTTPS впливає і на SEO: пошуковики знижують позиції ресурсів, де досі використовується незахищений HTTP. Навіть безкоштовні сертифікати від Let's Encrypt забезпечують базовий рівень захисту, а для створення інтернет-магазину з нуля «під ключ» варто обрати розширені EV-сертифікати, щоб клієнти почувалися в безпеці під час оплати.

Налаштування політик безпеки (HSTS, Content Security Policy)

HSTS примусово змушує браузер звертатися тільки через HTTPS, виключаючи можливість переходу на небезпечне з'єднання. Content Security Policy (CSP) допомагає запобігти впровадженню шкідливих скриптів – браузер просто блокує несанкціоновані джерела. Ці політики задаються в заголовках відповіді сервера і працюють як невидимий щит, який обмежує поведінку стороннього коду на сайті.

Використання сучасних версій TLS для шифрування передавання даних

TLS – це протокол, на якому ґрунтується HTTPS. Старі версії (наприклад, TLS 1.0 і 1.1) давно визнані небезпечними й не повинні використовуватися. Актуальні версії TLS 1.2 і 1.3 забезпечують більш надійне шифрування та швидше встановлюють з'єднання. Підтримка нових протоколів особливо важлива для сайтів, що працюють із платіжними даними та персональною інформацією.

Спосіб 2. Контроль доступу та автентифікація користувачів

Навіть найзахищеніший сервер уразливий, якщо зловмисник отримує доступ до адмін панелі. Контроль доступу – це основа безпеки: обмеження ролей, надійні паролі та постійний моніторинг активності.

Надійні паролі та двофакторна аутентифікація для адмін панелі

Пароль довжиною менше 12 символів – це вже ризик. Використовуйте поєднання літер, цифр і символів, уникайте простих фраз і повторюваних комбінацій. Додатково варто ввімкнути двофакторну автентифікацію (2FA) – вона вимагає підтвердження входу через SMS, застосунок або пошту. Ці кроки допомагають захистити сайт від злому, навіть якщо пароль потрапить до рук зловмисника – доступ без другого фактора залишиться неможливим.

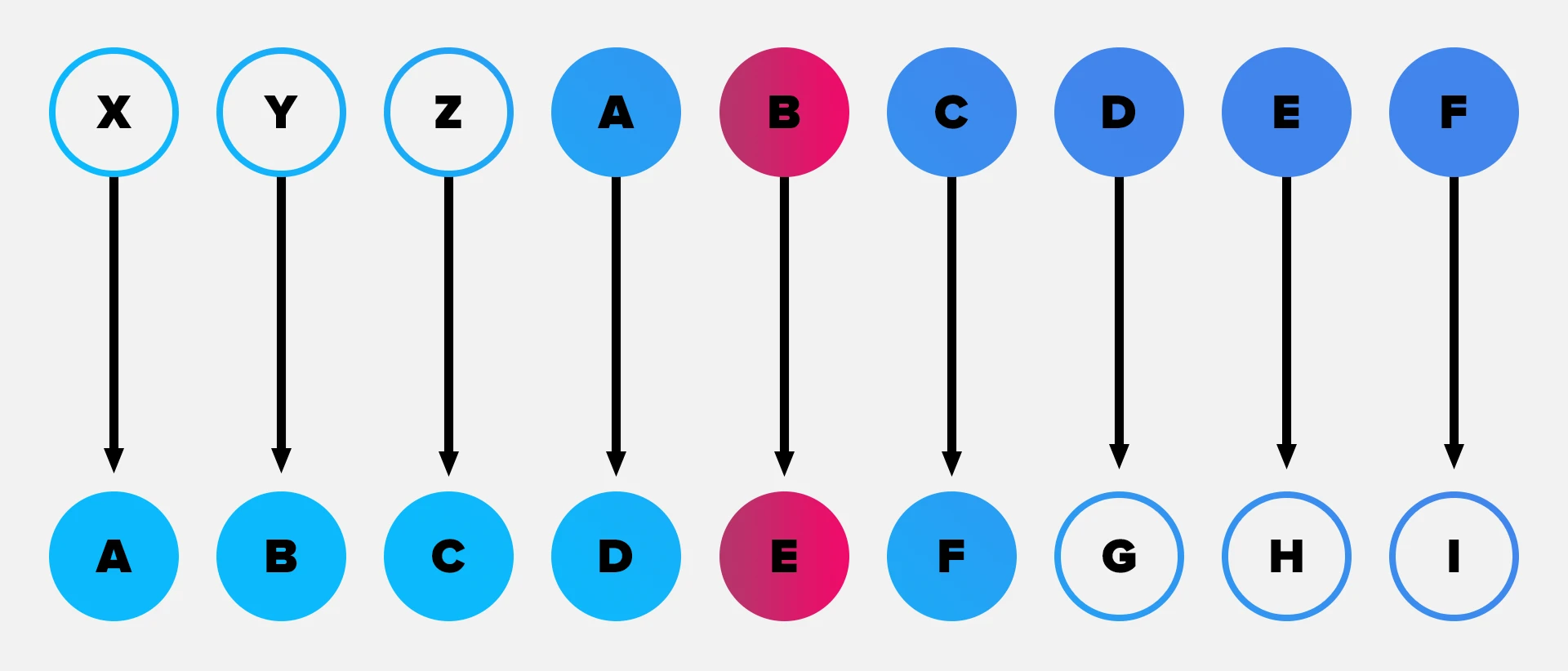

Обмеження прав доступу для різних ролей

Не всім користувачам потрібна однакова кількість прав. Адміністратори, контент-редактори й модератори повинні мати різні рівні доступу. Це знижує ризик випадкових змін або витоків. Найкраще правило – «мінімально необхідний доступ»: користувач бачить лише те, що потрібно для його завдань.

Моніторинг підозрілих входів і IP-адрес

Регулярний контроль активності допомагає своєчасно відстежити спроби злому. Ведення логів входів, обмеження доступу за IP і автоматичні сповіщення про невдалі авторизації – прості, але ефективні заходи. Важливо не просто збирати ці дані, а регулярно їх аналізувати.

Спосіб 3. Підтримка актуального програмного забезпечення

Старе програмне забезпечення – одне з найчастіших слабких місць у безпеці. Хакери активно використовують уразливості, які вже відомі й давно виправлені в нових версіях. Нижче наведено варіанти, як захистити сайт.

Регулярне оновлення CMS, плагінів і бібліотек

Кожне оновлення виходить не лише заради нових функцій, а й для закриття знайдених «дір». Тому систему потрібно оновлювати регулярно, особливо якщо використовується популярна CMS на кшталт WordPress, Joomla або Drupal. Налаштування автоматичних оновлень або періодична перевірка доступних апдейтів знижує ризик атаки через застарілі компоненти.

Під час вибору платформи важливо враховувати не лише зручність, а й безпеку. Ми порівняли, які рішення підходять для різних завдань – від професійних CMS до простих візуальних редакторів – у огляді «ТОП-14 конструкторів сайтів».

Перевірка вихідних модулів на наявність шкідливого коду

Перед встановленням плагінів і шаблонів варто перевірити вихідні файли на підозрілі вставки – наприклад, приховані редиректи або зашифровані ділянки коду. Для цього існують спеціальні сканери та плагіни безпеки. Ніколи не варто встановлювати «зламані» або безкоштовні версії комерційних тем – найчастіше вони містять шкідливі скрипти.

Видалення застарілих і невикористовуваних компонентів

Невикористовувані модулі – потенційна загроза. Навіть якщо вони вимкнені, код може залишитися доступним на сервері. Регулярна ревізія розширень і видалення всього зайвого допомагає підтримувати чистоту та безпеку системи.

Спосіб 4. Захист від шкідливого трафіку та фільтрація запитів

Іноді загрозу створюють не користувачі, а боти. Вони сканують сайт на уразливості, підбирають паролі, спамлять форми зворотного зв'язку. Тому важливо знати, як захистити свій сайт від DDoS-атак, відрізняти нормальний трафік від шкідливого та блокувати підозрілі запити.

Web Application Firewall (WAF) для блокування SQL-ін'єкцій і XSS

WAF – це фільтр між сайтом і зовнішнім світом. Він аналізує вхідні запити та блокує ті, що виглядають підозріло. Хороші рішення (наприклад, Cloudflare WAF) автоматично визначають спроби SQL-ін'єкцій і XSS, не впливаючи при цьому на роботу сайту.

Налаштування правил фільтрації та антибот-захисту

Окрім WAF, варто використовувати фільтрацію за User-Agent, лімітування кількості запитів і перевірку CAPTCHA. Це допомагає відсікати автоматизовані скрипти, які перевантажують сервер. Особливо важливо додати захист на форми входу та пошуку.

Аналіз логів трафіку для виявлення атакувальних IP-адрес

Журнали запитів – потужний інструмент діагностики. За ними можна зрозуміти, звідки йде атака і які сторінки найчастіше стають ціллю. Важливо періодично переглядати логи та блокувати підозрілі діапазони IP на рівні сервера або через CDN.

Спосіб 5. Резервне копіювання та безпечне зберігання даних

Резервні копії – це остання лінія захисту. Якщо все інше не спрацює, саме бекап дозволить відновити сайт і мінімізувати втрати.

Автоматичні бекапи бази даних і файлів сайту

Копіювання вручну – не варіант. Краще використовувати автоматизовані рішення, які створюють резервні копії за розкладом і зберігають кілька попередніх версій. Так можна повернутися до робочого стану буквально за кілька хвилин.

Шифрування паролів і персональної інформації користувачів

Усі дані користувачів – від паролів до e-mail – повинні зберігатися у зашифрованому вигляді. Це знижує ризик витоків навіть у разі компрометації бази даних. Сучасні алгоритми хешування на кшталт bcrypt або Argon2 вважаються надійними стандартами.

Розміщення резервних копій на незалежних серверах або в хмарі

Зберігати бекапи на тому ж сервері, що й сайт, – помилка. Під час атаки або збою можна втратити все. Копії варто зберігати на зовнішніх платформах – наприклад, у хмарних сервісах AWS, Google Cloud або на віддаленому FTP-сховищі.

Спосіб 6. Моніторинг вразливостей і тестування безпеки

Без постійного контролю навіть захищений сайт із часом стає вразливим. Моніторинг і тестування дають змогу своєчасно виявляти й усувати проблеми.

Сканери безпеки (Acunetix, WPScan, OWASP ZAP)

Ці інструменти автоматично перевіряють сайт на наявність відомих вразливостей: від слабких паролів до SQL-ін'єкцій. Їх варто запускати регулярно, особливо після оновлень плагінів або CMS.

Проведення penetration testing для пошуку слабких місць

Penetration testing або «пентест» – це імітація атаки на сайт. Фахівці перевіряють, наскільки легко зламати систему, і виявляють реальні слабкі місця. Такий аудит допомагає не лише усунути уразливості, а й оцінити загальну готовність до кібератак.

Налаштування сповіщень про підозрілі зміни в коді

Автоматичні сповіщення про будь-які зміни файлів дають змогу вчасно помітити впровадження шкідливого коду. Навіть незначне відхилення у структурі проєкту може бути першим сигналом злому.

Спосіб 7. План реагування на інциденти та постійне вдосконалення захисту

Навіть за ідеального захисту ніхто не застрахований від атак. Тому важливо не лише запобігати загрозам, а й уміти швидко реагувати на інциденти.

Алгоритм дій у разі злому сайту або DDoS-атаки

Перше – ізолювати сервер, вимкнути доступ і зафіксувати стан системи. Далі – відновити сайт із резервної копії та проаналізувати логи, щоб зрозуміти джерело атаки. Головне правило: діяти заздалегідь прописаним планом, а не в паніці.

Регулярний аудит безпеки та оновлення інструментів

Технології розвиваються, разом із ними – і методи атак. Тому важливо періодично переглядати систему захисту, оновлювати інструменти моніторингу та шифрування, впроваджувати нові рішення.

Навчання команди роботі з конфіденційними даними

Навіть найкращий захист безсилий, якщо співробітники не знають, як із ним працювати. Регулярні інструктажі, навчання правилам поводження з паролями та доступами, культура цифрової гігієни – усе це формує надійний людський щит, який не поступається технічним засобам.

Як захистити свій сайт від злому та хакерських атак у довгостроковій перспективі?

Кібербезпека – це не разове налаштування, а постійний процес. Навіть якщо сайт сьогодні захищений ідеально, завтра з'являться нові уразливості, для яких ще немає патчів. Як захистити свій сайт від злому так, щоб ресурс залишався надійним роками? Важливо вибудувати системний підхід до захисту, де техніка, процеси й люди працюють узгоджено.

Перше – регулярний аудит безпеки. Раз на кілька місяців варто перевіряти актуальність усіх компонентів: CMS, серверного ПЗ, плагінів, бібліотек. Будь-яке оновлення закриває знайдені вразливості, а отже, знижує шанс злому.

Друге – автоматизація рутинних завдань. Налаштуйте автооновлення, резервне копіювання, моніторинг логів і сповіщення про підозрілі дії. Сучасні інструменти дозволяють відстежувати стан системи без постійної участі адміністратора.

Третє – постійне навчання команди. Більшість інцидентів трапляється не через хакерів, а через людську неуважність. Знання базових правил цифрової гігієни, використання менеджерів паролів і обережність під час роботи з листами – прості звички, які рятують від серйозних проблем.

І нарешті – план дій на випадок інциденту. Ми вже розібрали способи захисту від хакерських атак і зломів. Злам може статися будь-якої миті, і чим швидше команда відреагує, тим менше буде шкоди. Алгоритм відновлення, резервні копії, контакти відповідальних спеціалістів і готовий сценарій дій мають бути прописані заздалегідь.

Безпечний сайт – це не той, який неможливо зламати, а той, що готовий до будь-якого сценарію й швидко відновлюється після атаки. Постійна увага до захисту, оновлень і людей всередині команди – головний секрет довгострокової кіберстійкості бізнесу.